2018/12/13にWordPress 5.0.1が公開されたため、簡単に告知しておきたいと思います。

WordPress 5.0が公開されてからまだ数日なのにあわただしいです。

お得情報や投資情報をお求めの皆様には申し訳ありません。

無視していただけると幸いです。

ではWordPress 5.0.1のアップデート内容を見ていきましょう!

WordPress 5.0.1の位置づけ

見出しのとおり、WordPress 5.0.1は位置づけとしてはマイナーバージョンアップとなります。

マイナーバージョンアップ?という方のために少し踏み込んで説明します。

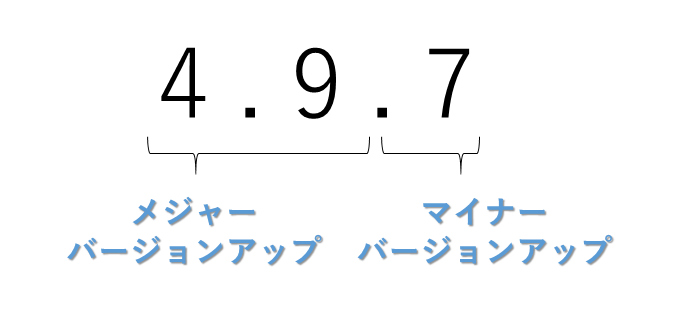

WordPressのバージョン情報は 「4.9.7」といった小数点で区切られた3つの数字で構成されています。

仮にバージョン情報を「X.X.Y」とおくと、Y部分の数字が上がることをマイナーバージョンアップ、X部分の数字が上がることをメジャーバージョンアップと呼びます。

マイナーバージョンアップでは、WordPressのバグ修正やセキュリティ強化等がメインとなるため、操作感はあまり変わりません。

一方メジャーバージョンアップでは、機能の追加や管理画面のデザイン修正が行われたりするため、操作感に影響がでる場合があります。

先日のWordPress 5.0はまごうことなきメジャーバージョンアップでした。

WordPress 5.0については、こちらの記事を見てみてください。

WordPress 5.0.1のアップデート内容

WordPress 5.0.1はタイトルの通りセキュリティリリースとなり、バグや脆弱性の修正がメインとなります。

WordPress 3.7以降のすべてのバージョンに対するアップデートなので、すみやかにアップデートを実施しましょう。

※マイナーアップデートをOFFにしていなければ自動で更新されます

下記公式からの抜粋となります。

- Karim El Ouerghemmi discovered that authors could alter meta data to delete files that they weren’t authorized to.

- Simon Scannell of RIPS Technologies discovered that authors could create posts of unauthorized post types with specially crafted input.

- Sam Thomas discovered that contributors could craft meta data in a way that resulted in PHP object injection.

- Tim Coen discovered that contributors could edit new comments from higher-privledged users, potentially leading to a cross-site scripting vulnerability.

- Tim Coen also discovered that specially crafted URL inputs could lead to a cross-site scripting vulnerability in some circumstances. WordPress itself was not affected, but plugins could be in some situations.

- Team Yoast discovered that the user activation screen could be indexed by search engines in some uncommon configurations, leading to exposure of email addresses, and in some rare cases, default generated passwords.

- Tim Coen and Slavco discovered that authors on Apache-hosted sites could upload specifically crafted files that bypass MIME verification, leading to a cross-site scripting vulnerability.

少し気になるのは下記の記載についてです。

Backwards Compatibility Breaks in 5.0.1

5.0.1 was just released to fix several security bugs. The Security team tried very hard to mitigate all of the vulnerabilities without any back-compat breaks, but unfortunately there were a few cases where that was not possible.

上記ですが、今回のバージョンアップにより後方互換性がなくなるものについて記載されています。

とーみねが解釈した内容を記載しておきます。

(翻訳が間違っていたらすいません)

①Form element no longer passes KSES

<form>タグがKSESを通過しなくなるそうです。

これまではエディタで記事中に<form>タグを記載することができましたが、

5.0.1以降はエディタで記事中に<form>タグを入れても自動で削除されます。

※過去に記事内に<form>タグを埋めていたとしても、その記事を更新するタイミ

ングで削除されるので気をつけてください

②meta_input, file, and GUID inputs are ignored

これまでは$_POSTに次の値(meta_input, file, guid)を含めることができましたが、

5.0.1以降では無視されるようになります。

③MIME validation for uploaded files

これまでは拡張子とファイル自体が一致していなくてもアップロード可能でしたが、

5.0.1以降ではアップロードされたファイルと内容が一致する必要があります。

※SVGファイルやCSVファイルのアップロードがうまくいかない?といった内容の報告あり

上記の内容は3.7以降ののbranchにバックポートされるため、4.9.9や4.8.8等のバージョンにも影響します。

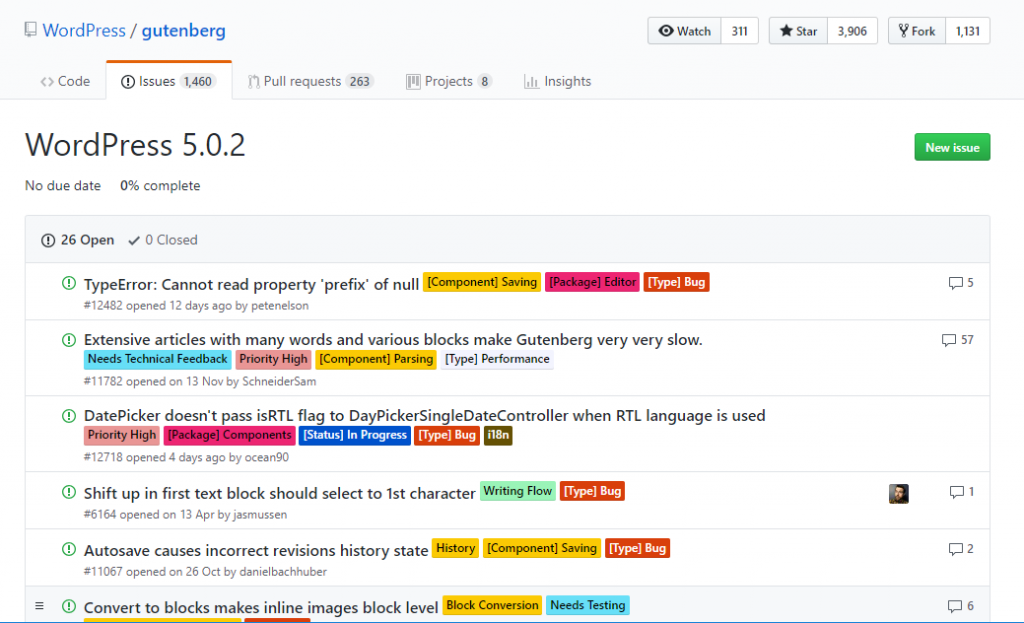

次回WordPress 5.0.2が早くも予定に

Gutenbergに関する修正が5.0.1で入ると予想されていましたが、全てWordPress 5.0.2に見送られたようです。

もしかしたら、年内に5.0.2へのアップデートもあるかもしれませんね、、

以上、WordPress 5.0.1のアップデート情報についてでした。